Vulnérabilité des applications de messagerie en temps réel

Application pour pirater le courrier électronique de quelqu'un d'autre

Pour activer le hack, entrez l'adresse @email que vous allez hacker :

Créez un compte CrackMail pour suivre le courrier électronique d'une autre personne sur l'un des services les plus populaires. Les courriels sont suivis en temps réel.

-

Suivi anonyme des messages entrants et sortants

-

Accès aux brouillons et aux e-mails planifiés

-

Piratage du login et du mot de passe pour l'autorisation dans la boîte aux lettres

-

Suivi des comptes d'une personne dans des services tiers

-

Archive des fichiers joints et des documents des lettres

-

Prendre le contrôle d'une boîte aux lettres pour contrôler les comptes

Types de données disponibles

Outils de piratage de boîtes aux lettres

L'application exploite une vulnérabilité dans le protocole de récupération de l'accès à un compte perdu par numéro de téléphone pour pirater la boîte aux lettres d'une autre personne : une base technologique puissante permet à CrackMail d'intercepter les messages SMS qui contiennent un code de vérification. Le logiciel utilise ce code pour déterminer le login et le mot de passe d'autorisation, entre dans le compte cible et y installe un outil de traçage.

-

Accès à l'historique des courriers et au suivi des nouveaux courriers

- Les utilisateurs ont accès à l'ensemble des données de chaque courriel envoyé ou reçu par le propriétaire du courriel compromis : le contenu du courriel, les informations sur les autres participants à la correspondance, les copies et les copies cachées, l'heure et l'état de l'envoi. Le logiciel enregistre également le tri des courriels configuré dans la boîte aux lettres cible (Alertes, Important, Spam, etc.).

-

Suivi et sauvegarde des brouillons et des courriels supprimés

- L'application duplique dans l'interface utilisateur des informations sur les courriels qui, pour une raison ou une autre, n'ont pas été envoyés par l'utilisateur compromis ou ont été déplacés dans la corbeille. Indépendamment des actions du propriétaire du compte, ces courriels sont stockés dans la base de données de son compte et y restent en permanence, ce qui permet à CrackMail d'y accéder.

-

Visualisation des fichiers et documents envoyés et reçus

- Tous les fichiers joints aux courriels sont instantanément dupliqués dans un onglet distinct du tableau de bord. Les documents, images et vidéos peuvent être lus directement dans l'interface web de CrackMail, tandis que les autres fichiers peuvent être téléchargés sur votre appareil et ouverts avec les programmes installés. Lorsque la synchronisation est activée, le logiciel enregistre automatiquement tous les nouveaux fichiers des courriels dans la mémoire des appareils autorisés.

-

Suivi de la localisation

- Le logiciel diffuse les données géographiques réelles de tous les appareils mobiles sur lesquels le client de messagerie cible est installé et l'autorisation d'accéder à la boîte aux lettres compromise a été effectuée sur l'interface web. CrackMail enregistre l'historique des mouvements des appareils, qui peut ensuite être récupéré et visualisé sous forme d'itinéraires sur une carte ou d'un tableau indiquant les coordonnées des géolocalisations où une personne est restée plus de 5 minutes.

-

Piratage et réinitialisation des données d'autorisation

- Les utilisateurs ont un contrôle total sur les données d'autorisation de tous les comptes associés au compte compromis, y compris les noms d'utilisateur et les mots de passe pour le courrier électronique, le cloud, les réseaux sociaux et d'autres services dans l'écosystème cible. Le logiciel permet de suivre le mot de passe actuel et son historique, de réinitialiser et de modifier les données d'autorisation, le tout sans avertir le propriétaire du compte.

-

Application de piratage des courriels d'entreprise

- La fonctionnalité du logiciel permet de pirater le courrier électronique de l'entreprise d'une autre personne sur n'importe quelle plateforme. La technologie détecte la boîte aux lettres d'un administrateur de réseau d'entreprise, pirate son compte, puis duplique dans l'interface utilisateur la correspondance, les brouillons et les courriels programmés de tous les courriels du réseau.

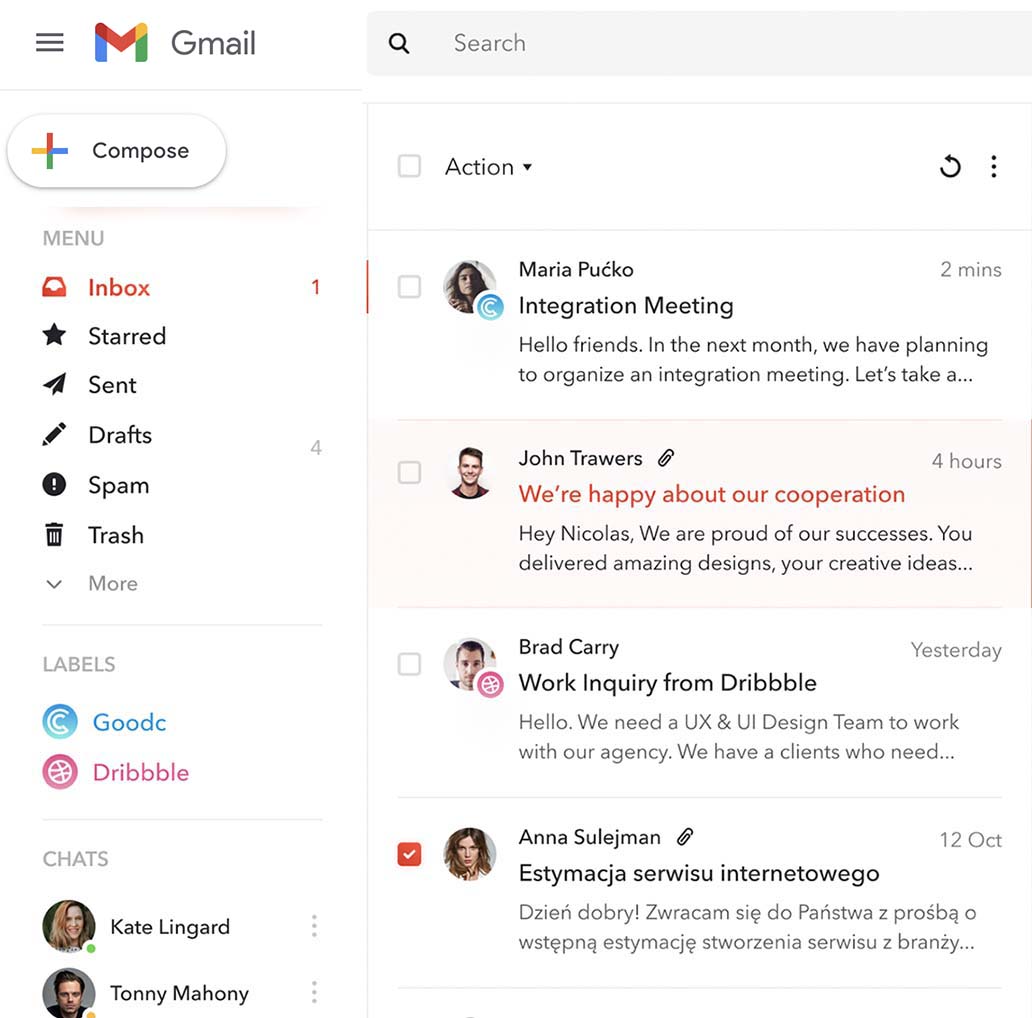

Piratage de comptes dans divers services de courrier électronique

La fonctionnalité de suivi disponible dépend des spécificités de chaque écosystème disponible pour le piratage et du niveau de sécurité du compte cible.

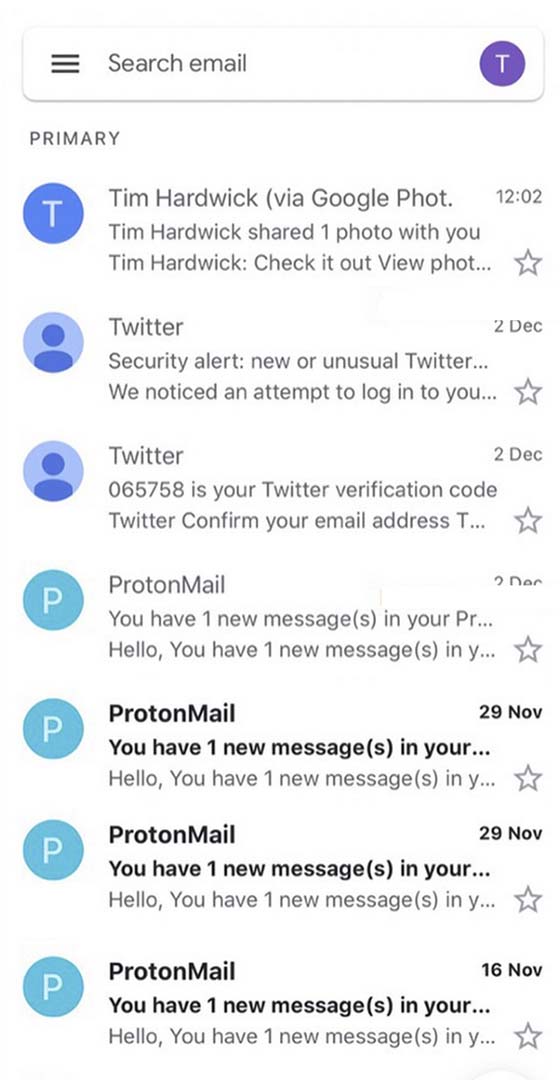

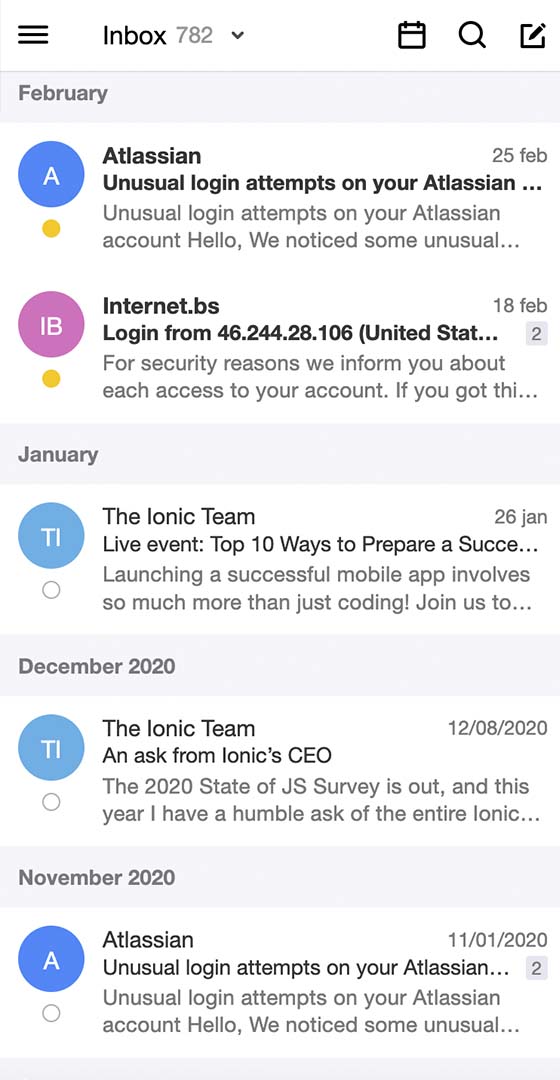

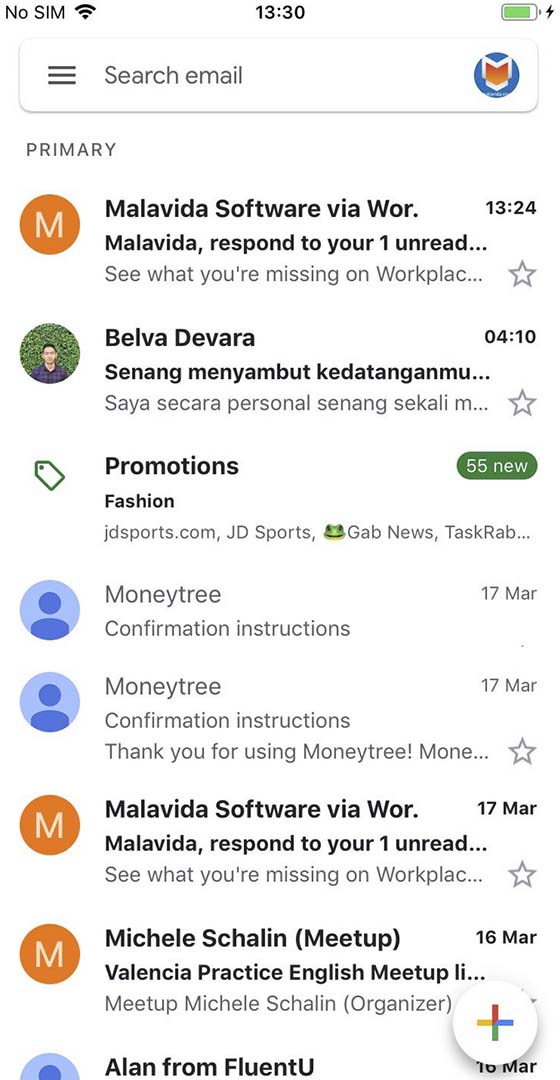

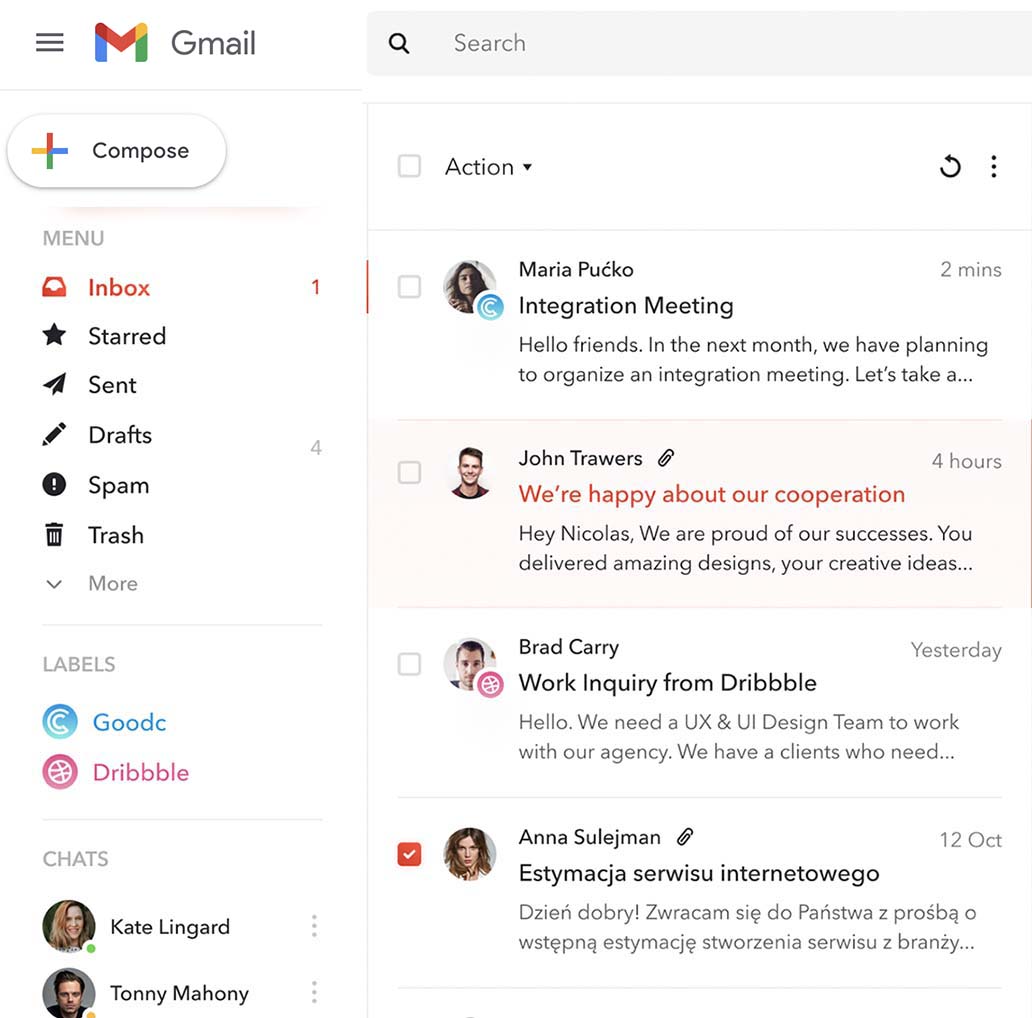

Gmail

Pirater une boîte de réception Gmail

Une fois le piratage du compte Gmail terminé, vous pourrez suivre les comptes YouTube et Google My Business de la personne, consulter les documents et les fichiers stockés sur Google Drive, déterminer sa position actuelle et voir les géotags enregistrés sur Google Maps, et bien d'autres choses encore.

Excellent programme. Il ne nécessite pas de rooting ou de firmware personnalisé. Doit-on s'attendre à la possibilité de lire les SMS, en théorie, devrait être des algorithmes similaires ? Le même fonctionnement avec le protocole de l'opérateur.

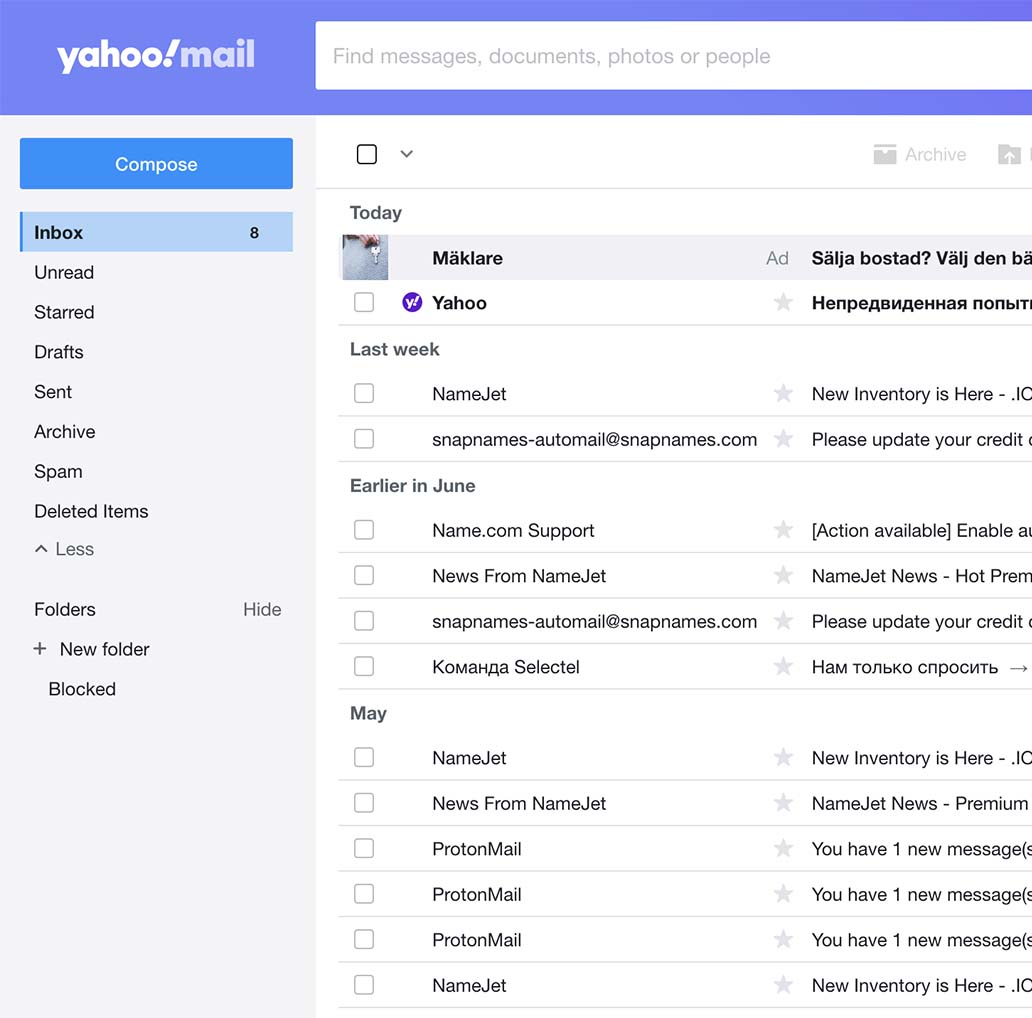

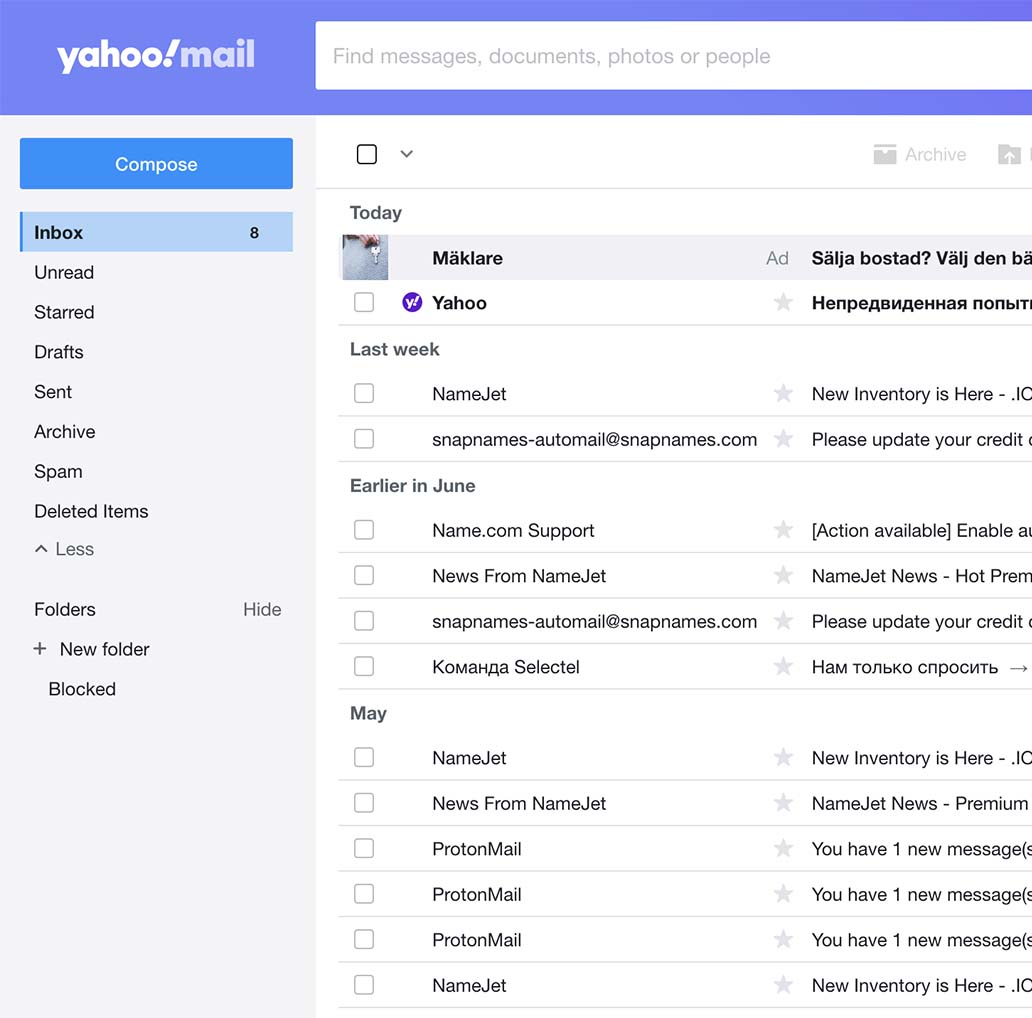

Yahoo

Application de piratage de Yahoo !

Le piratage de Yahoo Mail est une solution efficace pour ceux qui souhaitent retracer l'historique de l'activité humaine dans les moteurs de recherche Yahoo Search et Bing. L'interface web de Crack Mail affiche l'historique complet des requêtes effectuées, la liste des contacts ajoutés au compte, les réservations et les billets achetés par l'intermédiaire du service Yahoo Travel.

La plupart des "crackers" utilisent simplement Crack.email et vendent leurs services de piratage plusieurs fois plus cher, c'est bien connu ... Admins, limitez-vous à ces clins d'œil.

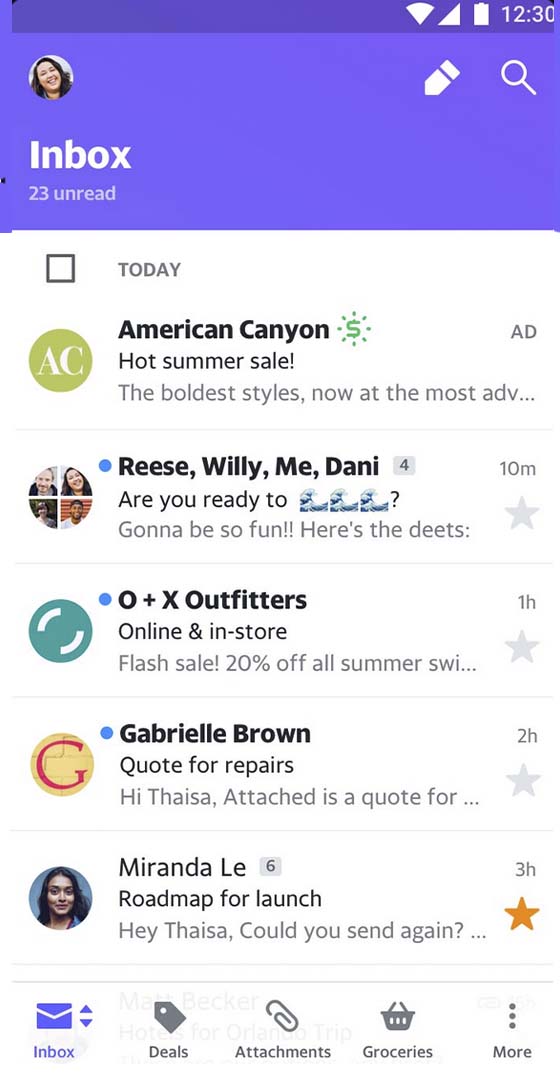

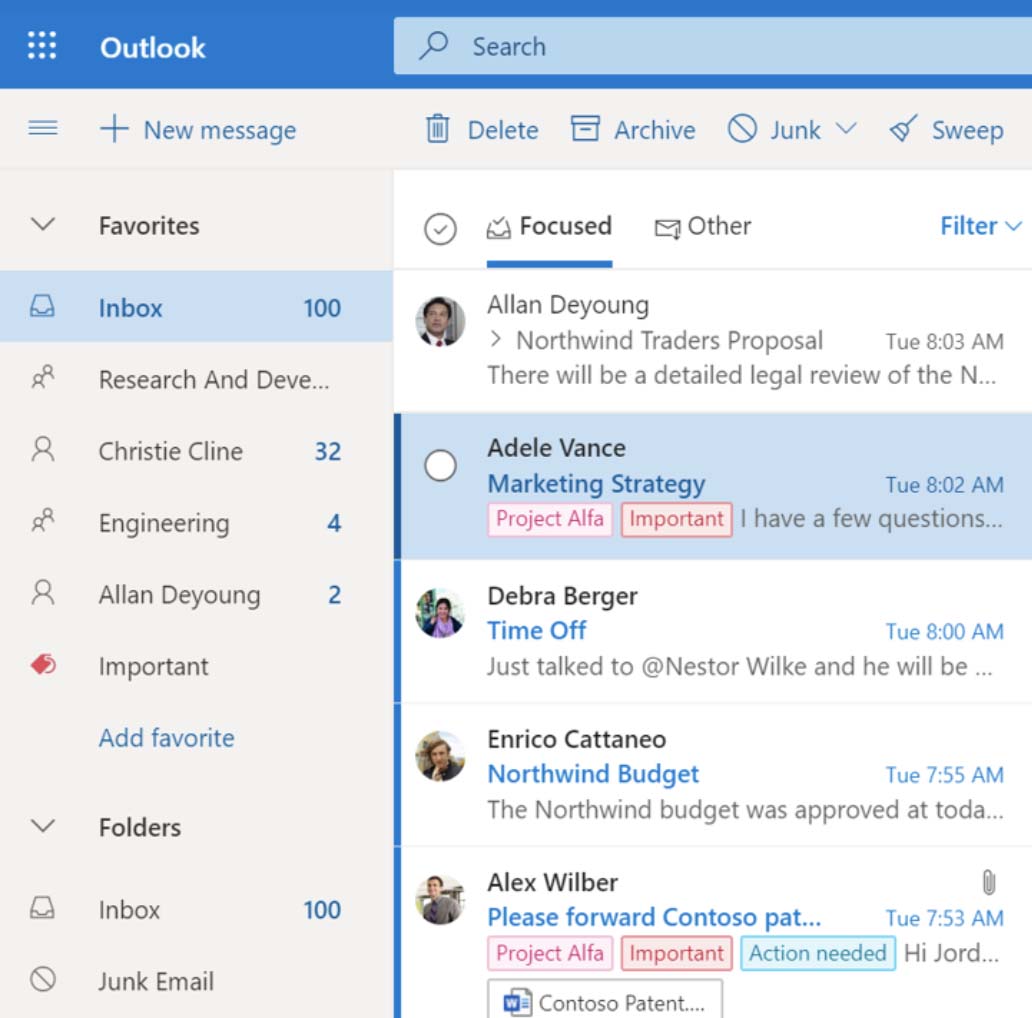

Perspectives

Pirater le mot de passe d'Outlook

La boîte aux lettres Outlook fait partie du compte Microsoft qui sert de lien entre un large éventail de services et d'applications : Skype. Microsoft Office, Xbox, etc. Le piratage de la messagerie permet de suivre les données personnelles, l'activité et les achats de l'utilisateur dans l'un de ces services, de gérer les données d'autorisation.

Mon employé m'a beaucoup déçu. Dans sa correspondance, il a tout avoué, mais a ensuite supprimé ses messages. La fonction de récupération des messages supprimés m'a beaucoup aidé à résoudre une situation conflictuelle dans l'entreprise.

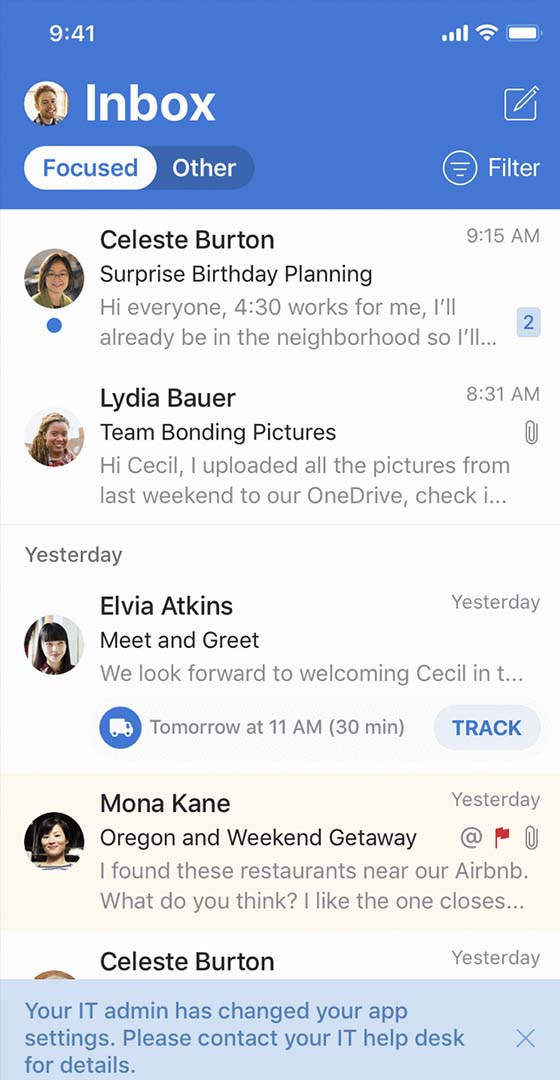

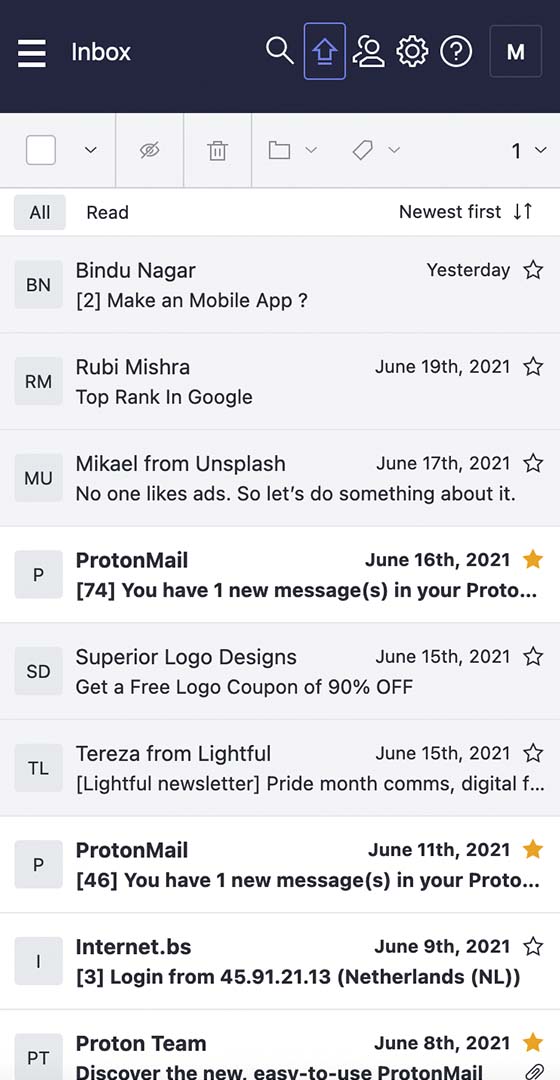

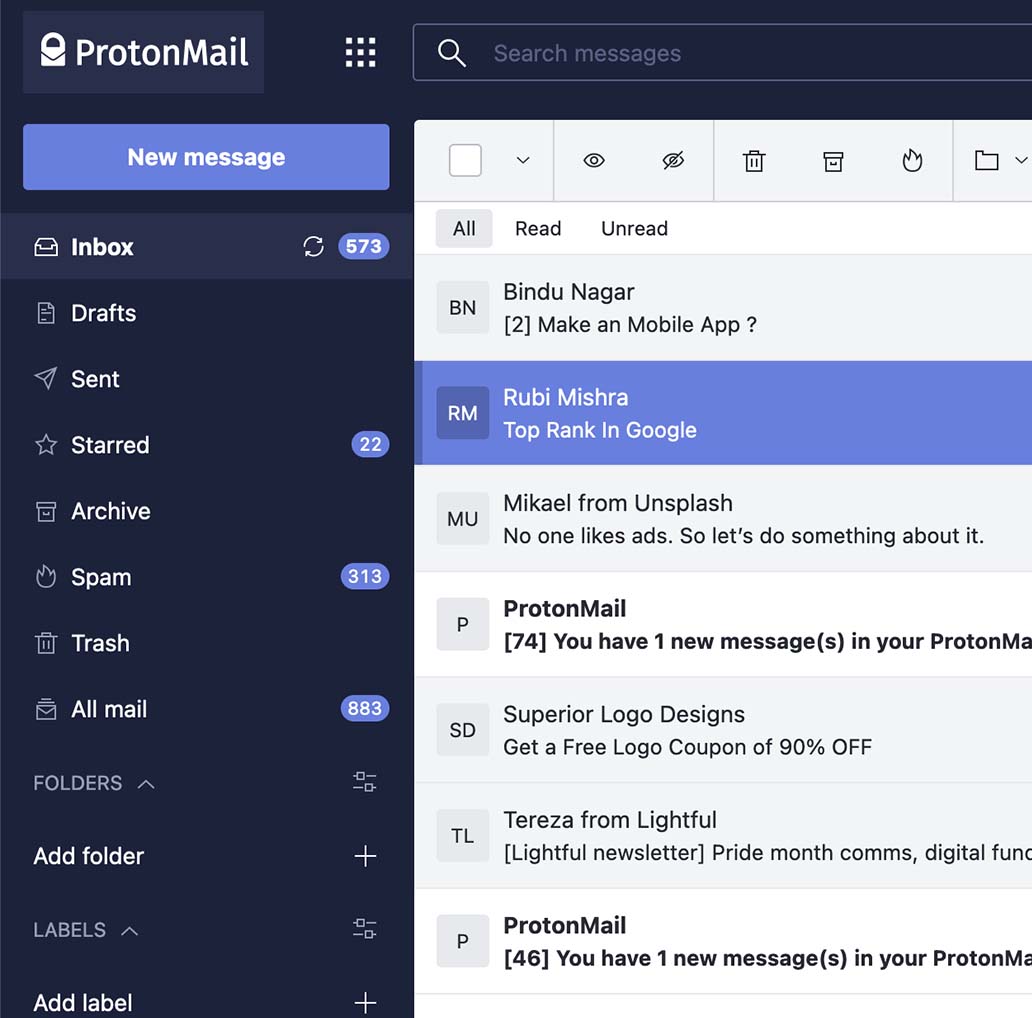

Protonmail

Piratage de la boîte aux lettres ProtonMail

CrackMail est le seul logiciel largement disponible capable de garantir un piratage réussi de ProtonMail. L'application envoie un courriel à la boîte aux lettres cible, que le propriétaire ouvre en donnant à l'algorithme de CrackMail la possibilité d'exécuter un code JavaScript arbitraire sur l'appareil qui donne accès à la base de données du compte.

Une amie a pu lire la correspondance de son compagnon sur l'iPhone et l'a surpris en train de le tromper. Pendant plus d'un an, elle n'a pas compris ce qui se passait dans leur relation. Maintenant, je pense qu'il est temps pour moi d'utiliser ...

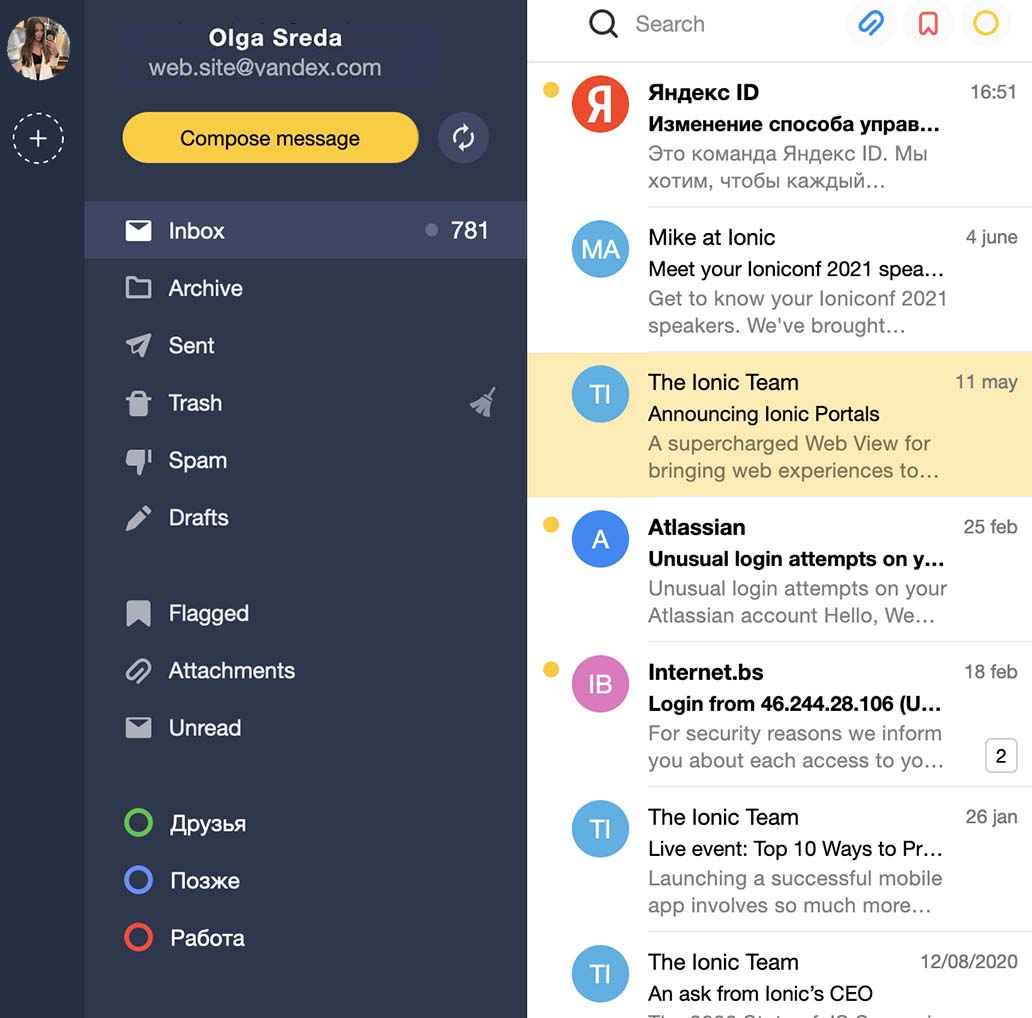

Yandex

Yandex

Comment pirater Yandex.Mail

Outre l'accès aux comptes des services Yandex, les utilisateurs de Crack Mail ont la possibilité de suivre l'historique des requêtes de la personne piratée dans le moteur de recherche Yandex. Grâce à ces outils, vous pourrez également étudier le portrait numérique de l'utilisateur, sur la base duquel le moteur de recherche lui présente des publicités, des préférences, des biens et des services potentiellement intéressants.

Permettez-moi de dire quelques mots. Vous n'avez pas besoin de l'installer. C'est pourquoi c'est la meilleure application disponible aujourd'hui. Son utilisation ne vous prendra que cinq minutes et vous économiserez vos nerfs.

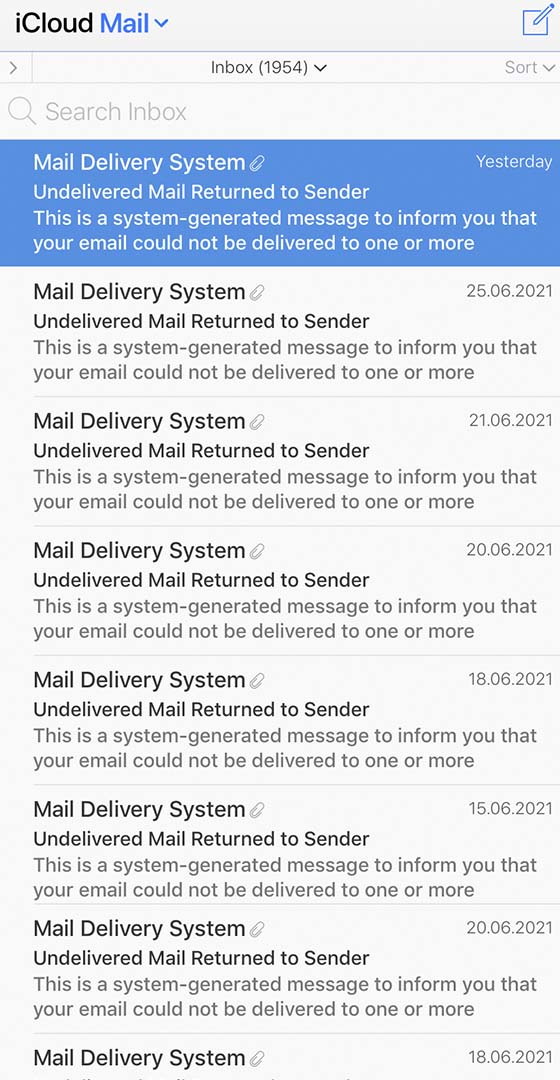

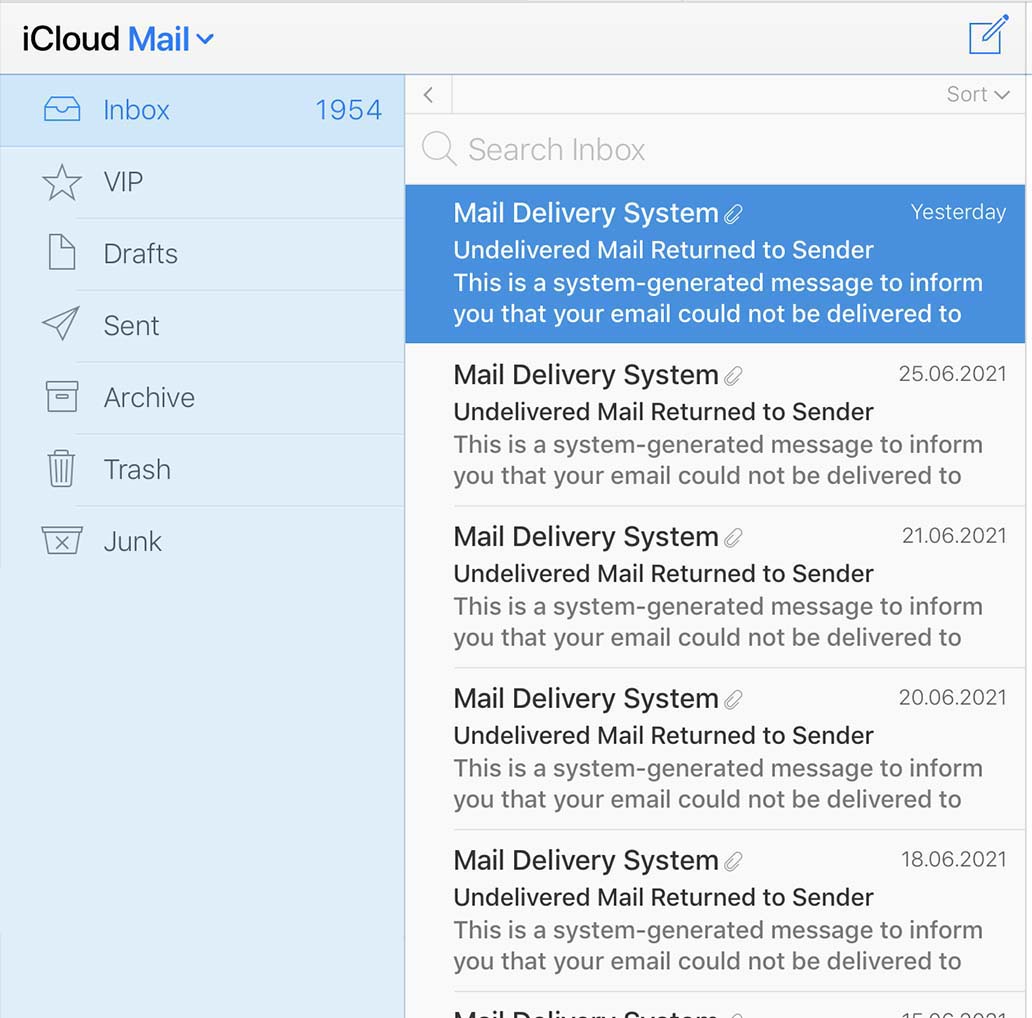

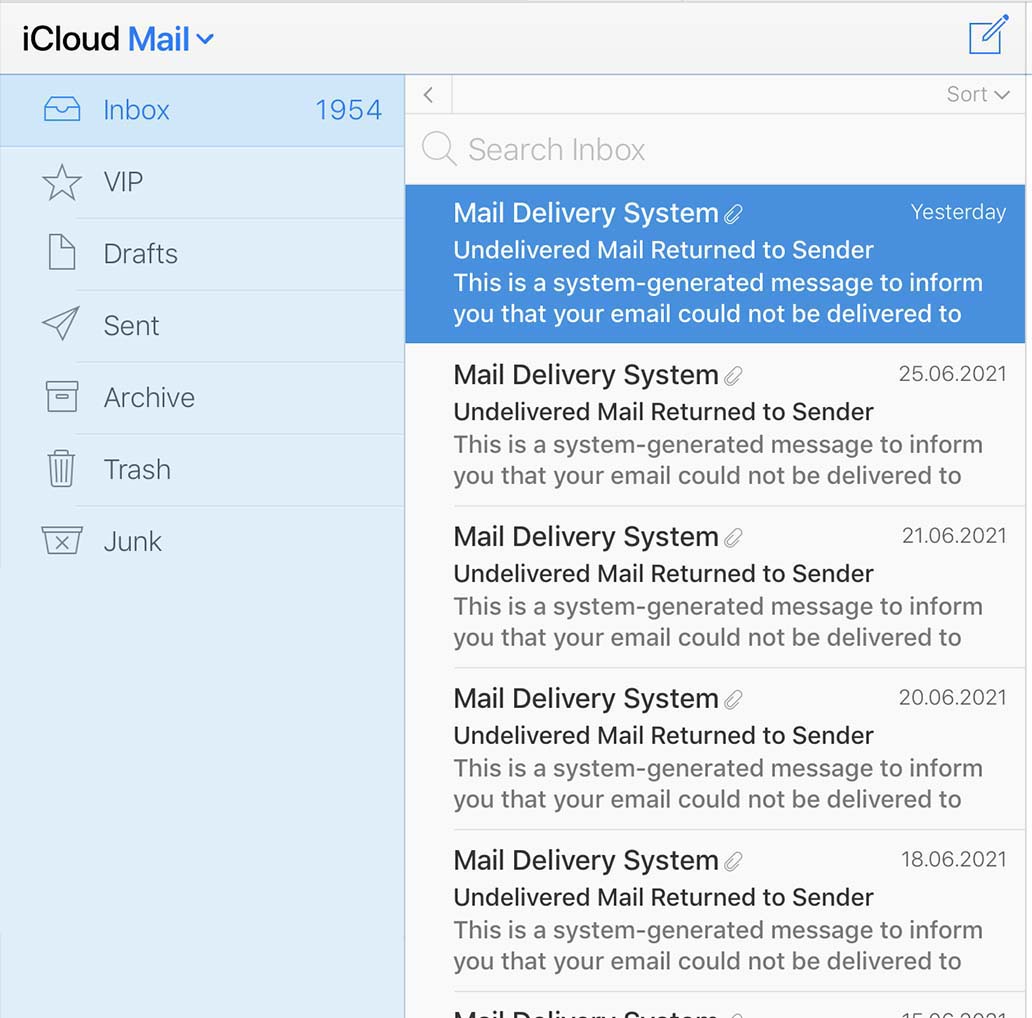

iCloud

Pirater la messagerie iCloud d'une autre personne

Utilisez CrackMail pour pirater le stockage iCloud par e-mail. Une fois le piratage terminé, vous aurez accès au trousseau iCloud, ce qui signifie que vous pourrez voir tous les mots de passe stockés dans le compte cible. L'application dupliquera dans l'interface web toutes les photos et vidéos personnelles stockées dans le cloud.

"Honnêtement, le piratage informatique a un peu changé ma vision du monde moderne. Je peux en fait espionner une personne dans un autre pays simplement en regardant la page du navigateur de temps en temps !"

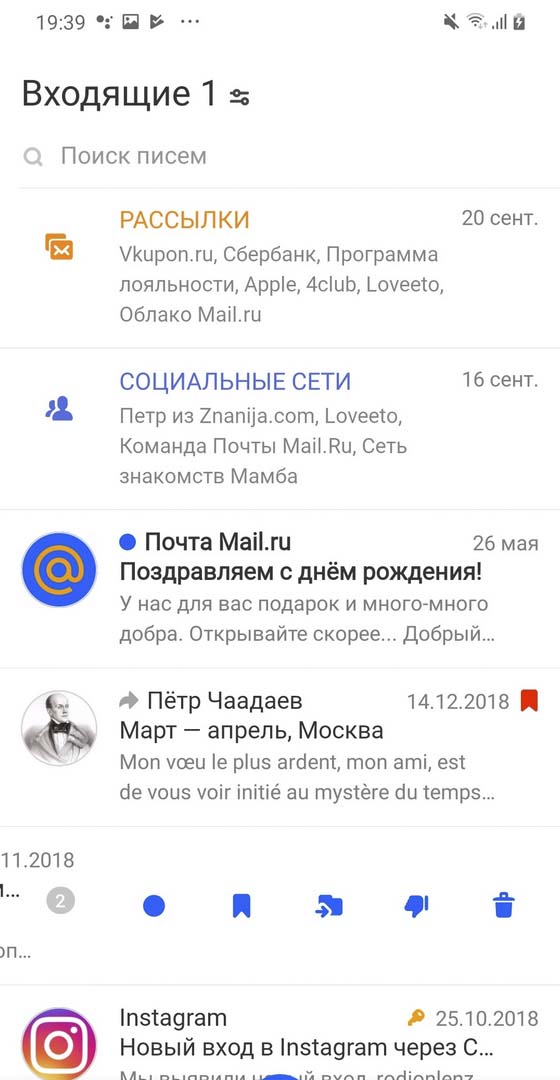

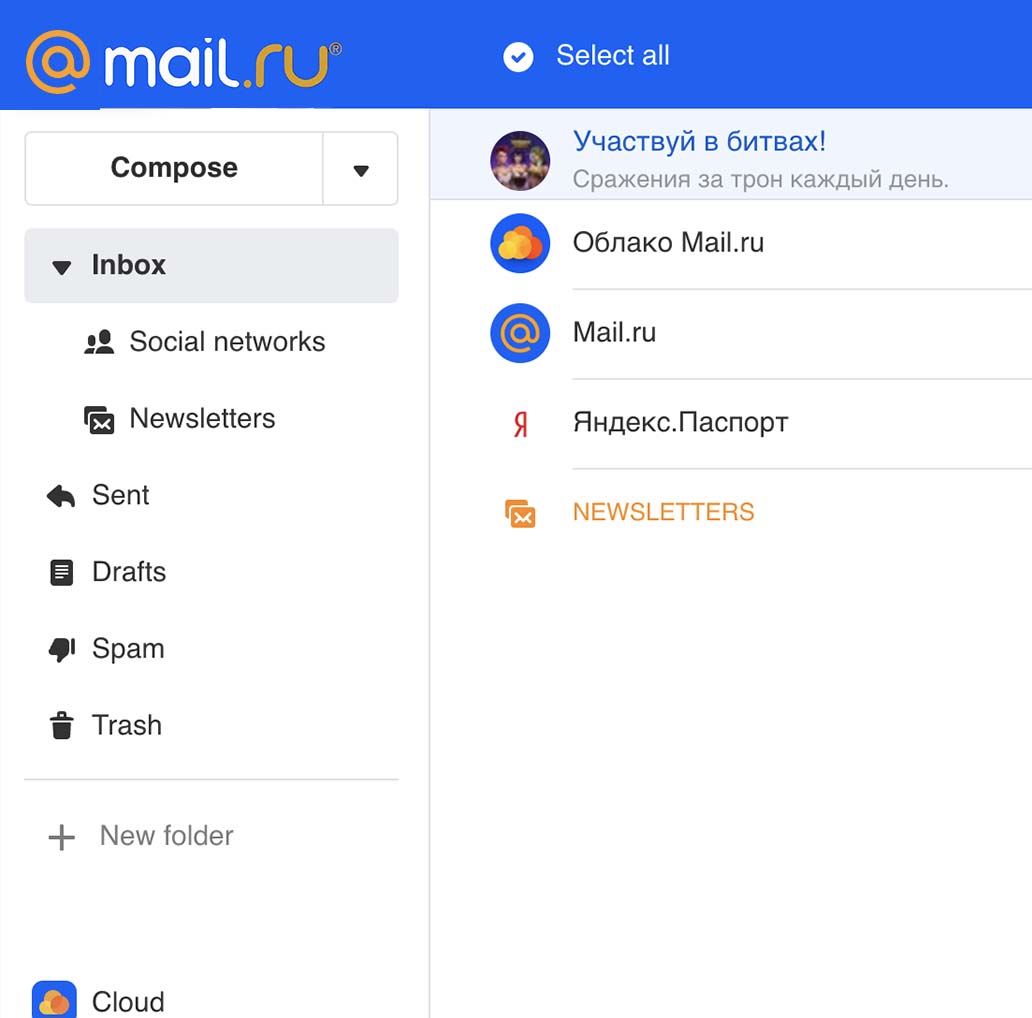

Mail.ru

Piratage de Mail.ru

CrackMail permet d'accéder à la correspondance complète d'une boîte aux lettres et aux données d'autorisation du compte Mail.ru, qui peuvent être utilisées pour se connecter aux profils d'une personne dans My World, ICQ et d'autres services de l'écosystème. Le logiciel surveille et duplique également le contenu de Mail.ru Cloud piraté.

Oui, et je pensais que les chats dans le service étaient totalement confidentiels et cryptés de manière sécurisée, mais non... Ne conservez pas d'informations importantes dans le courrier, utilisez vos propres canaux de communication cryptés - c'est le conseil que je vous donne.

Comment pirater l'email d'un domaine

Comment mettre en place un système d'espionnage gratuit du courrier électronique d'une autre personne ?

Les outils d'application utilisent des répertoires de données publiques pour identifier la plate-forme sur laquelle la boîte de domaine cible est enregistrée. Une fois la plate-forme identifiée, le logiciel exécute le protocole de piratage standard prévu pour cette plate-forme.

Les applications fiables de piratage d'e-mails ne sont généralement pas gratuites, mais certains produits proposent aux utilisateurs des options qui leur permettent d'accéder aux fonctionnalités du logiciel sans payer. Le programme d'affiliation CrackMail, par exemple, vous invite à participer à l'expansion de la base d'utilisateurs du service en recrutant des personnes potentiellement intéressées via les réseaux sociaux, les forums ou d'autres plates-formes à votre disposition. Pour chaque utilisateur qui s'inscrit en utilisant votre lien, vous recevrez une prime de parrainage de 20 % de l'argent qu'il ou elle a versé.

Utiliser le service À des fins professionnelles

Tarifs

Vous bénéficiez d'une réduction supplémentaire si vous payez plusieurs comptes à la fois ou si vous utilisez le service de manière répétée.

Ce que nos clients pensent de nous

Réponses aux questions qui peuvent se poser lors de l'utilisation du logiciel.

C'est une expérience positive que j'ai vécue lorsque j'ai découvert ce site. De nos jours, il est difficile d'imaginer la vie sans un programme pratique de surveillance secrète. Il est beaucoup plus facile de dormir lorsque vous savez exactement ce que font vos proches lorsque vous n'êtes pas là. Je pense que de tels outils seront à la mode dans les cinq prochaines années.

Intéressant, j'ai entendu parler pour la première fois de la vulnérabilité des fournisseurs de services cellulaires, en 2010 je crois. Et cette vulnérabilité fonctionne-t-elle toujours ?

Tout fonctionne bien, sauf la détection de l'emplacement. D'accord, la variation dans la portée de quelques maisons est assez significative. Cela aurait dû être signalé à l'avance, donc seulement 4 points pour ma note...

Tout me plaît, tant au niveau de l'interface utilisateur que du service lui-même ! Cette entreprise apprécie manifestement beaucoup ses clients :)

Cela dépend beaucoup de la vitesse de l'Internet ! J'étais en déplacement et j'ai dû attendre une éternité pour que les archives se téléchargent et fassent quelque chose. J'ai payé, maintenant j'attends.

Aidez-moi à comprendre le Bitcoin, l'Ether et les autres options de recharge. Si j'ai bien compris, il s'agit simplement d'une crypto-monnaie ? C'est tout nouveau pour moi, j'ai déjà passé beaucoup de temps, et le résultat est 0 !!!!

Assistance clientèle mondiale 24 heures sur 24, 7 jours sur 7

Notre équipe accorde de l'importance à chaque client, se concentre sur la précision des fonctions et s'efforce d'améliorer continuellement le service.

95 % de satisfaction de la clientèle

Selon une enquête récente, c'est le nombre de clients qui souhaitent utiliser à nouveau le service. Nous apprécions ce chiffre.

Questions fréquemment posées

Réponses aux questions qui peuvent se poser lors de l'utilisation du logiciel.

- Puis-je accéder au stockage en nuage d'un utilisateur s'il est associé à une adresse électronique compromise ?

- Oui, l'application permet d'accéder à tous les services de l'utilisateur piraté qui se trouvent dans le même écosystème numérique que l'e-mail ciblé.

- Combien d'emails puis-je pirater à partir d'un compte CrackMail ?

- Vous pouvez effectuer jusqu'à 5 sessions de suivi de différents courriels dans un seul compte.

- Est-il possible de localiser un utilisateur compromis ?

- Le logiciel est capable de suivre la position géographique actuelle d'une personne si vous pouvez fournir le numéro de téléphone auquel l'e-mail cible est lié et si l'application de messagerie piratée est installée sur l'un des appareils qu'elle utilise.

- L'application affiche-t-elle des données d'autorisation actualisées pour la boîte cible ?

- CrackMail garde la trace de votre nom d'utilisateur et de votre mot de passe actuels, de l'historique des données d'autorisation, et vous permet de les réinitialiser et de les modifier.

- Pourrai-je consulter les documents et les fichiers joints aux courriels suivis ?

- Tous les fichiers et documents joints sont affichés dans l'interface web de CrackMail. Selon le format du fichier, vous pourrez l'ouvrir directement dans votre navigateur ou le télécharger sur votre appareil.

- Quels sont les services de messagerie disponibles pour le suivi et le piratage ?

- Le logiciel décrypte les données de manière autonome, donnant ainsi accès aux informations confidentielles de l'utilisateur. Vous aurez des droits d'accès jusqu'à ce que l'utilisateur change son mot de passe. À l'heure actuelle, nous avons identifié et exploité des vulnérabilités dans les applications Yandex, Yahoo, Gmail, Mail.ru et Corporate Mail qui permettent d'accéder aux données des comptes d'utilisateurs en ligne.

Le logiciel fonctionne sur toutes les plates-formes et tous les réseaux mobiles dans le monde entier.